VulnCheck 的安全研究人员披露了BigAntSoft BigAnt Server中存在的一个严重的未认证远程代码执行(RCE)漏洞,编号为 CVE – 2025 – 0364(通用漏洞评分系统(CVSS)评分 9.8)。该漏洞使攻击者能够在未经身份验证的情况下,在受影响的系统上提升权限并执行任意代码。

BigAntSoft的BigAnt Server是一款基于 Windows 的本地部署企业即时通讯解决方案。此漏洞源于一个暴露的软件即服务(SaaS)注册功能,攻击者可以通过解决一个简单的验证码问题来创建一个管理员用户账户。获得该权限后,攻击者可利用云存储插件上传恶意 PHP 文件,且无需身份验证即可执行这些文件。

据 VulnCheck 称,该问题影响BigAnt Server 5.6.06 及以下的所有版本。研究人员指出:“攻击者可通过一连串 10 次请求,在未经身份验证的情况下实现完全远程代码执行。” 他们进一步证实,目前已有公开的利用该漏洞的方法。

这个漏洞是在调查 CVE – 2024 – 54761 时被发现的,CVE – 2024 – 54761 最初由于错误的权限要求被错误分类。在进一步检查时,研究人员发现了其他不安全的编程实践,从而发现了 CVE – 2025 – 0364。

利用该漏洞的攻击链包括:

1.通过暴露的 SaaS 注册功能绕过身份验证。

2.利用解决验证码后得到的管理员账户访问云存储插件。

3.上传恶意 PHP 有效载荷。

4.远程执行任意命令。

运行利用该漏洞的程序后,研究人员成功获得了系统(SYSTEM)权限:

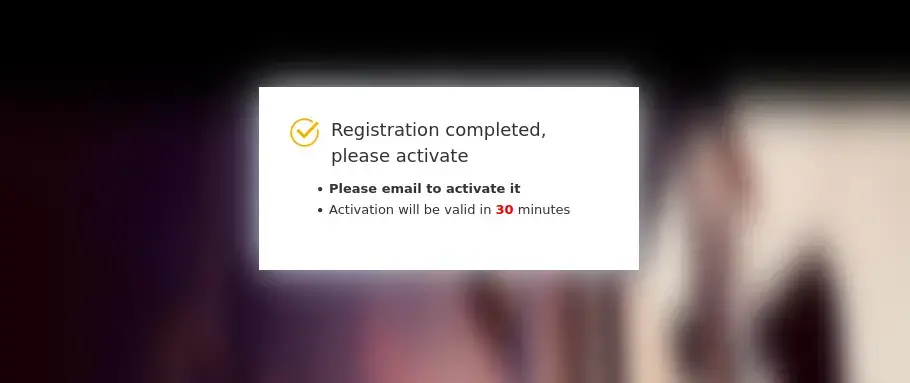

“目标似乎是一个存在漏洞的版本!使用密码 kyLZiAddnH 注册 SaaS 组织”

“尝试将 JQsaYCKEOu.php 上传到云盘插件……”

“从 10.0.0.104:51690 捕获到新的 shell”

该漏洞利用的一个关键因素是,除了解决验证码外,无需用户进行其他交互,这对暴露的服务器来说是一个重大风险。

在发现该漏洞时,VulnCheck 发现约有 50 台BigAnt Server在互联网上公开暴露。到发布报告时,这一数字已降至约 30 台,这可能是由于管理员采取了预防措施。

由于无需身份验证且具备直接远程代码执行能力,该漏洞带来了严重的安全风险。攻击者可利用此漏洞:

1.完全控制受影响的服务器。

2.窃取敏感的企业通讯信息。

3.部署勒索软件或建立持久访问权限。

BigAntSoft尚未针对 CVE – 2025 – 0364 发布官方补丁。作为临时缓解措施,敦促管理员:

1.如果不需要,禁用 SaaS 注册功能。

2.限制对BigAnt Server管理界面的公共访问。

3.监控日志以发现可疑的新账户注册情况。

4.应用 Web 服务器限制,防止从未经授权的位置执行 PHP 文件。

安全团队还应考虑进行网络分段并部署入侵检测系统(IDS),以防范利用该漏洞的攻击尝试。