SaaS 日益普及影响深远

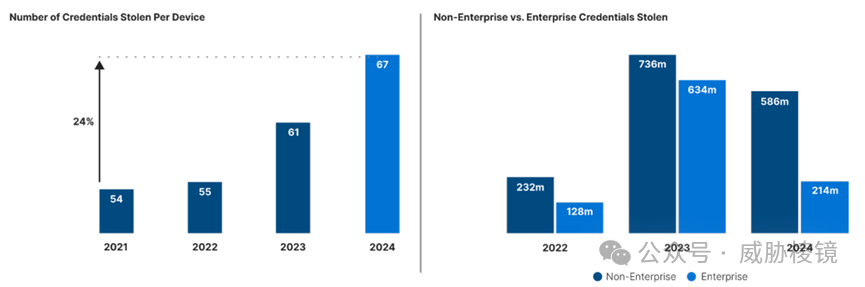

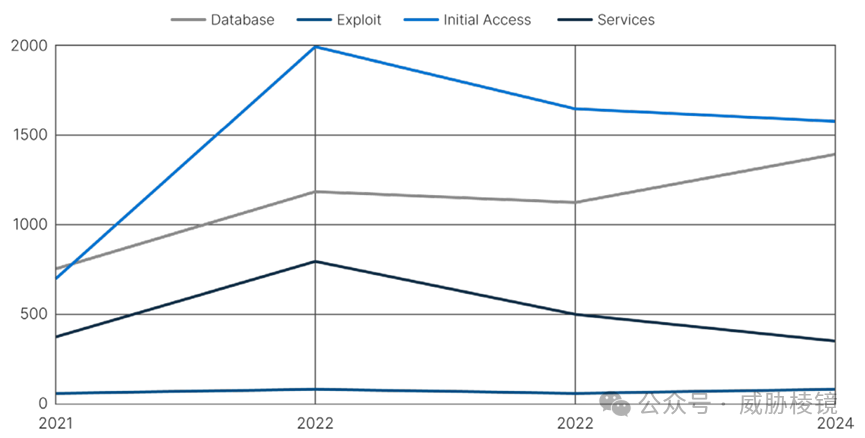

2024 年平均每个公司使用 371 个 SaaS 应用程序,对 SaaS 的依赖为凭据被窃提供了更多风险。员工个人设备相比企业设备更容易受到攻击,过去三年中每台设备被窃凭据的数量也在增加:

预计到 2025 年有 22% 的工作将远程完成,公司需要更多地依赖第三方基础设施支持业务运营。83% 的公司认为,他们对身份安全的投资有助于降低与身份认证有关的风险。

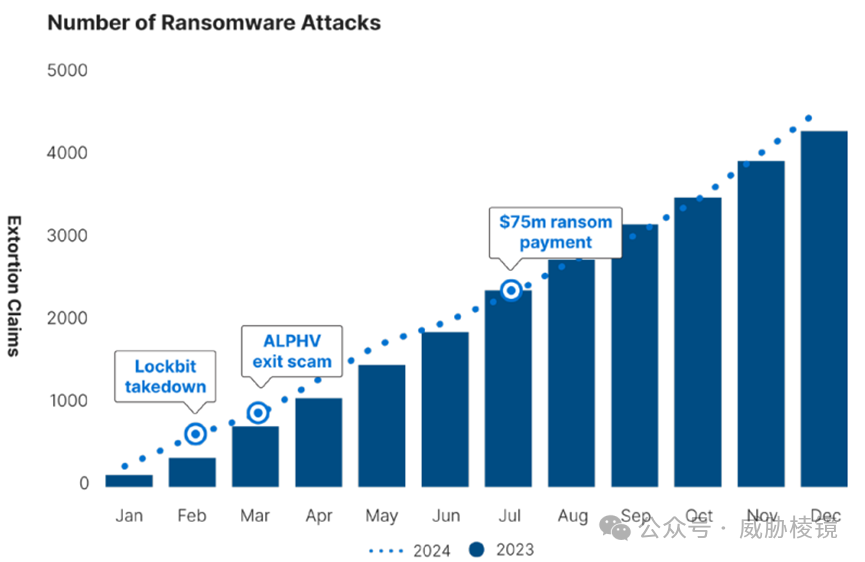

执法部门雷霆行动,勒索团伙层出不穷

2024 年执法部门针对 LockBit 展开了定点打击,与此同时 ALPHV(又名BlackCat)宣布金盆洗手。除了名列前茅的犯罪团伙,IcedID、Smokeloader、Pikabot 和 Bumblebee 也被执法部门重拳处置。如此大的打击力度,没有使勒索团伙销声匿迹,反而从集中转向分散、从高调走向隐秘:

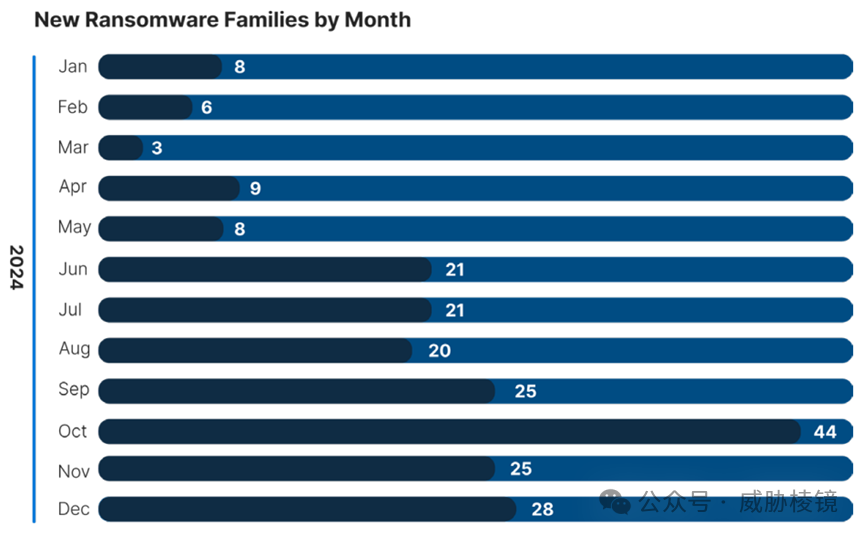

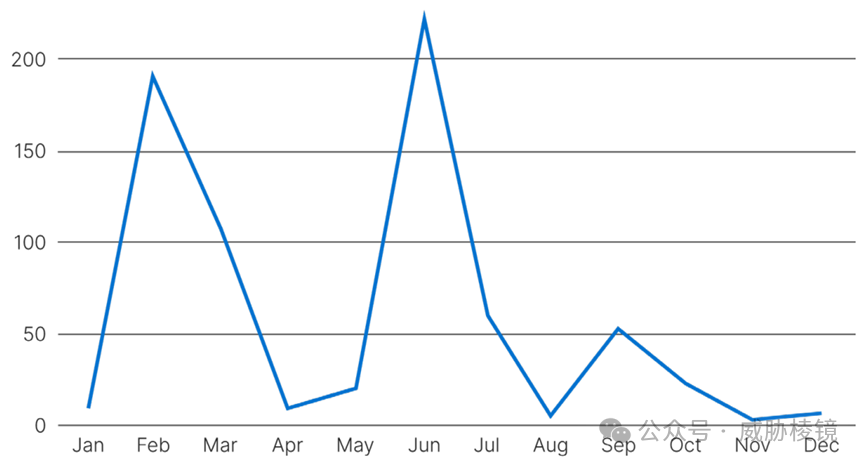

2024 年检测到的新勒索软件家族数量显著增加:

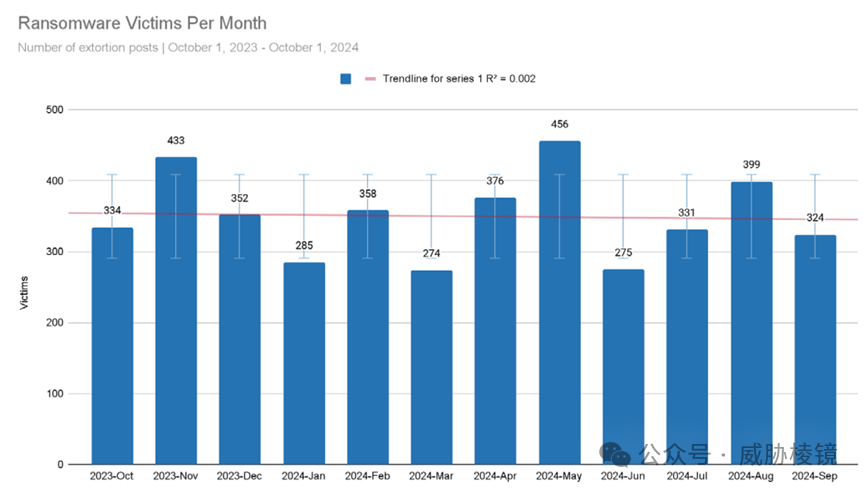

披露的勒索软件受害者数量并未受到执法行动影响:

勒索软件生态走向新时代,这使主动狩猎和威胁归因都更加困难,对检测能力提出了更高要求。

针对特定行业的攻击模式相对稳定

除了直接威胁公司泄露数据外,攻击者还可以出售数据或者网络访问权限。售卖初始访问代理(IAB)最多的是零售行业、科技行业与政府部门:

暴露的数据库数量在逐年增加,零售行业的数据库最多,价格也最低。电信行业的数据库很少,但价格比平均价格贵一倍。

攻击者受到经济利益驱动,将攻击重点集中在感染回报率最高的行业,如制造业、医疗行业和金融行业。

生成式人工智能加速虚假内容传播

2024 年是选举大年,全球超过 20 亿选民要进行投票,攻击者也盯上了攻击的机会。OpenAI 认为有攻击者利用 ChatGPT 进行恶意软件开发、钓鱼诱饵生成等恶意行为。被认为是与伊朗有关的犯罪团伙 Insikt Group 运用大模型技术改良了窃密程序 STEELHOOK,绕过 YARA 规则的检测。

目前大模型技术还不够复杂,无法根据训练数据发明全新的攻击技术。并且特朗普政府目前通过行政命令禁止联邦政府将某些言论标记为“虚假信息“,以保护言论自由,这可能会促进虚假信息的传播。

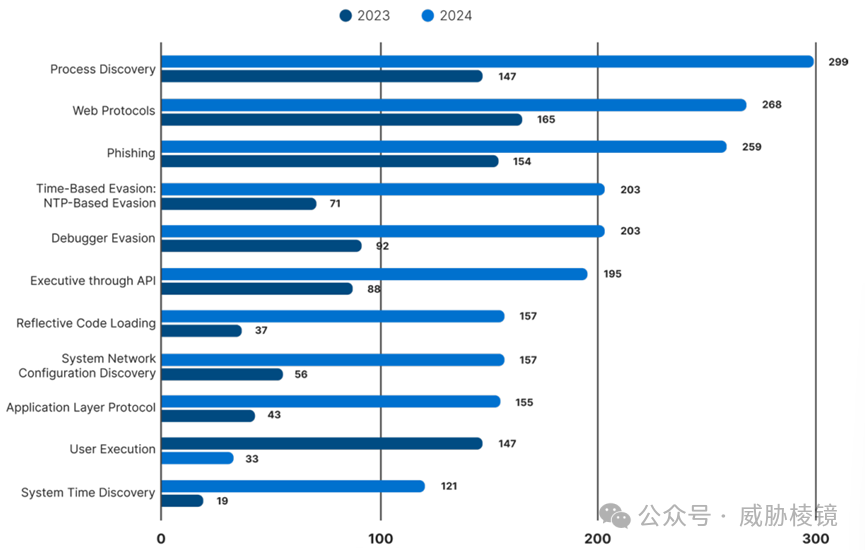

攻击者技战术中规避技术显著增加

2024 年攻击者开始广泛使用远程监控和管理工具,这样可以在保证逃避检测效果的情况下保持运营效率。来自 Huntress 的数据,涉及远程管理工具的攻击增加了 214%。

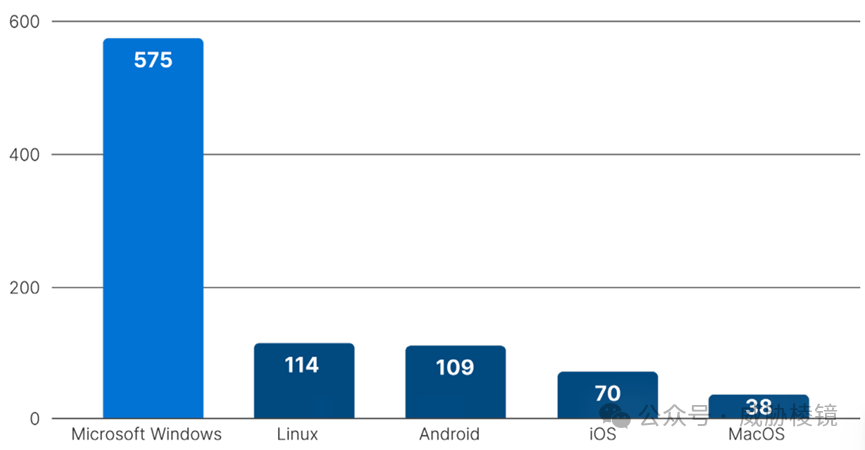

Windows 仍然是最被针对的操作系统,但 Linux、macOS 和移动设备也越来越成为攻击目标。

检测逃避技术的应用出现了大幅度增长:

2025 年预测

AI 可能成为 SaaS 应用程序的下一个重要攻击媒介

macOS 与移动平台的威胁将与 Windows 和云平台威胁成鼎立之势

加密货币诈骗成为最有利可图的骗局之一

正规开发者和攻击者都在拥抱生成式人工智能开发软件

美国将会大踏步推进网络监管协调机制