Proofpoint 公司的网络安全研究人员已经识别出两个新的网络犯罪威胁行为者,即 TA2726 和 TA2727,他们正通过利用虚假浏览器更新骗局来传播适用于 Windows、Android 和 MacOS的恶意软件。值得注意的是,该报告还揭示了一种名为 FrigidStealer 的新型MacOS信息窃取恶意软件的发现。

多年来,TA569 及其 SocGholish 网页注入技术一直主导着虚假更新骗局的领域。这是一种广为人知的社会工程学手段,诱骗用户下载伪装成浏览器更新程序的恶意软件。然而,在 2025 年,网页注入生态系统中出现了越来越多的模仿者团体,这使得网络安全分析师更难追踪到每次攻击背后的始作俑者。

Proofpoint 的研究人员报告称:“网页注入活动的规模正在扩大,各种模仿者威胁行为者开展着类似的活动,这可能会让分析师难以追踪。”

为应对这种不断演变的威胁,Proofpoint 公司为两个新的威胁行为者命名:

1.TA2726:一个流量分发服务(TDS)运营商,很可能向其他网络犯罪分子出售恶意网络流量。

2.TA2727:一个恶意软件分发者,负责在 Windows、Android 和 MacOS上部署多种信息窃取软件。

在 TA2727 的恶意软件库中,FrigidStealer 是一种新型的通过虚假更新页面传播的MacOS信息窃取软件。这标志着一个重大转变,因为从历史上看,MacOS的恶意软件比 Windows 系统的恶意软件要少见。然而,网络犯罪分子正越来越多地将目标对准Mac用户,包括企业环境中的用户。

在MacOS上的攻击过程如下:

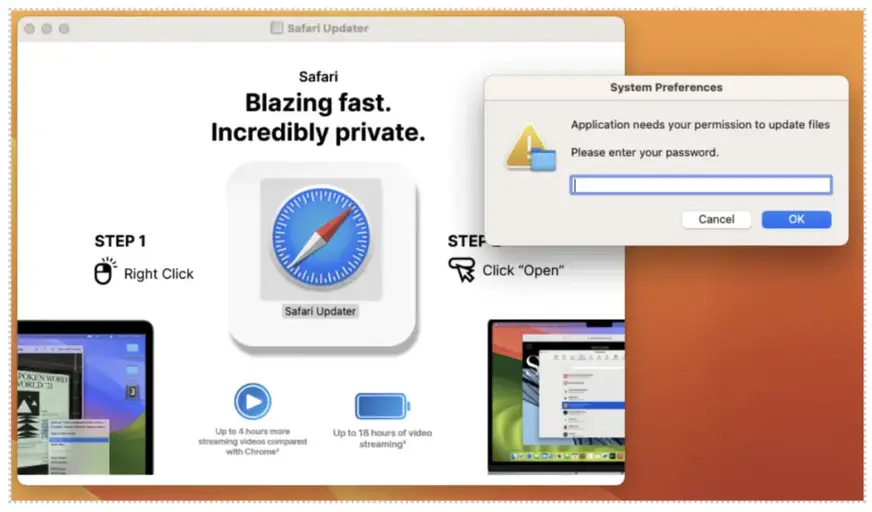

1.虚假更新页面:当Mac用户访问一个被入侵的网站时,会被重定向到一个欺诈性的浏览器更新页面。

2.磁盘镜像(DMG)文件下载:点击 “更新” 会触发下载一个恶意的 DMG 文件。

3.绕过Gatekeeper安全机制:用户会被骗右键点击该文件并选择 “打开”,从而绕过MacOS的安全警告。

4.FrigidStealer 恶意软件执行:这种用 Go 语言编写并采用临时签名的恶意软件,会通过 Apple Script 脚本语言和 osascript 命令来执行。

5.数据窃取与外发:FrigidStealer 会收集浏览器的 Cookie、与密码相关的文件、加密货币钱包信息以及Mac便笺,并将这些数据发送到一个名为 askforupdate [.] org 的命令与控制(C2)服务器上。

Proofpoint 公司解释道:“FrigidStealer 使用 Apple Script 脚本文件和 osascript 命令来诱使用户输入密码,然后收集数据,包括浏览器 Cookie、受害者桌面上和文档文件夹中与密码材料或加密货币相关的文件扩展名的文件,以及用户创建的任何Apple Notes。”

Mac用户并非唯一的受害者。据观察,TA2727 一直在分发多种恶意软件家族,包括:

1.Lumma Stealer(适用于 Windows 系统)

2.DeerStealer(适用于 Windows 系统)

3.Marcher(Android银行木马)

TA2727 使用的一个关键策略是地理过滤 —— 根据访问者的国家和操作系统来分发不同的恶意软件有效载荷。例如,美国和加拿大的 Windows 用户会看到 SocGholish 的虚假更新页面,而欧洲的Android用户则会收到 Marcher 银行木马。

TA2726 充当流量分发服务(TDS),将用户重定向到 TA569 在北美的 SocGholish 攻击活动页面,以及 TA2727 在其他地区的恶意软件攻击活动页面。这种商业化的基础设施使得网络犯罪分子能够:

1.入侵网站并注入恶意 JavaScript 代码。

2.根据地理位置和设备类型来分配流量。

3.向每个受害者交付定制的恶意软件有效载荷。

Proofpoint 的研究人员指出:“TA2726 似乎是一个流量卖家,运营着一个流量分发服务,可以为其他威胁行为者提供便利,帮助他们分发恶意软件。”

Proofpoint 公司警告称:“MacOS的信息窃取软件越来越常见。威胁行为者正利用入侵网站的方式来传播针对企业和个人用户的恶意软件。”