一种名为 “最终草稿(FinalDraft)” 的新型恶意软件,在对南美洲某国一个政府部门的攻击中,利用 Outlook 电子邮件草稿进行命令与控制通信。

这些攻击是由 Elastic 安全实验室发现的,攻击者使用了一套完整的工具集,其中包括一个名为 “路径加载器(PathLoader)” 的自定义恶意软件加载器、“最终草稿” 后门程序,以及多个攻击后利用工具。

在这种情况下,对 Outlook 的滥用旨在实现隐蔽通信,使攻击者能够在尽可能少留下痕迹的同时,进行数据窃取、代理、进程注入和横向移动。

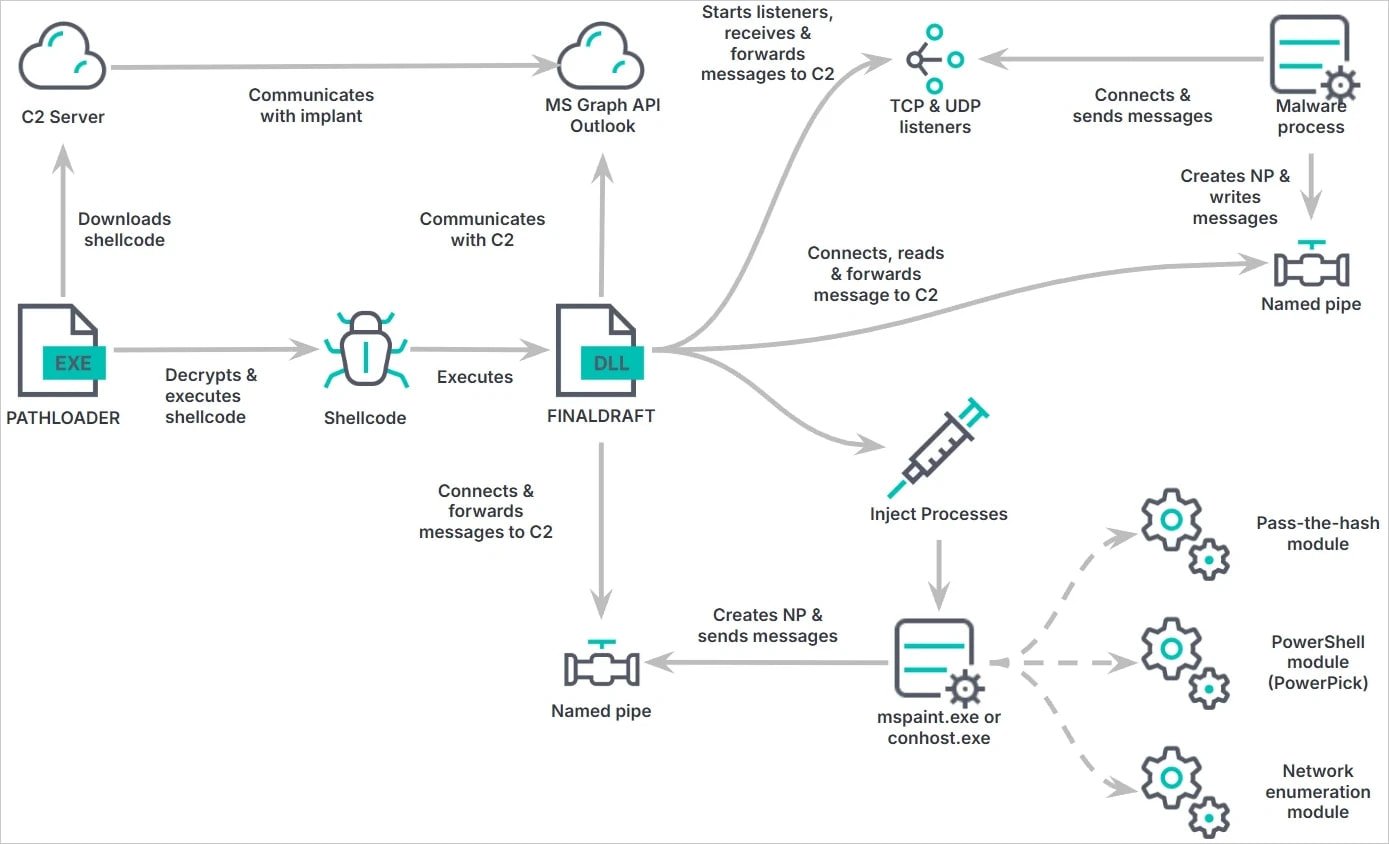

攻击链

攻击始于威胁行为者使用 “路径加载器” 入侵目标系统,“路径加载器” 是一个小型可执行文件,它会执行从攻击者基础设施获取的外壳代码,其中包括 “最终草稿” 恶意软件。

“路径加载器” 通过执行 API 哈希处理和使用字符串加密来防范静态分析。

“最终草稿” 被用于数据窃取和进程注入。在加载配置并生成会话 ID 后,该恶意软件通过微软图形 API(Microsoft Graph API)建立通信,方式是通过 Outlook 电子邮件草稿发送和接收命令。

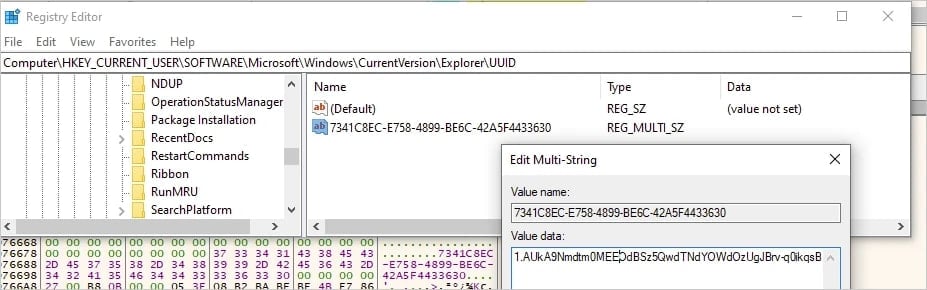

“最终草稿” 使用嵌入在其配置中的刷新令牌从微软获取一个 OAuth 令牌,并将其存储在 Windows 注册表中,以便持续访问。

存储在 Windows 注册表中的令牌

来源:Elastic 安全公司

通过使用 Outlook 草稿而不是发送电子邮件,它能够避免被检测到,并混入正常的微软 365 流量中。

攻击者的命令隐藏在草稿(r_< 会话 ID>)中,而响应则存储在新的草稿(p_< 会话 ID>)中。执行命令后,草稿命令会被删除,这使得取证分析更加困难,也更不容易被检测到。

“最终草稿” 总共支持 37 条命令,其中最重要的包括:

1.数据窃取(文件、凭证、系统信息)

2.进程注入(在如exe 等合法进程中运行有效载荷)

3.哈希传递攻击(窃取身份验证凭证以进行横向移动)

4.网络代理(创建隐蔽网络隧道)

5.文件操作(复制、删除或覆盖文件)

6.PowerShell 执行(无需启动 powershell.exe)

Elastic 安全实验室还发现了 “最终草稿” 的 Linux 版本,该版本仍可通过 REST API 和微软图形 API 使用 Outlook,同时也支持通过 HTTP/HTTPS、反向 UDP 与 ICMP、绑定 / 反向 TCP 以及基于 DNS 的命令与控制(C2)通信。

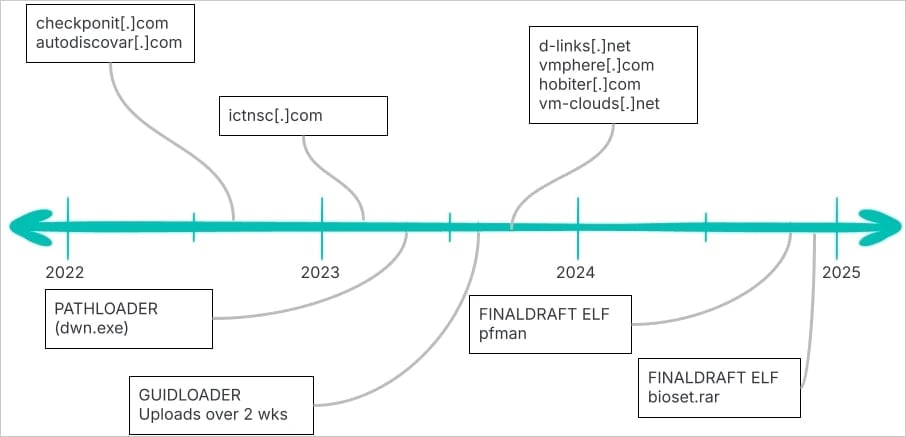

研究人员在另一份报告中介绍了这场被称为 REF7707 的攻击活动,报告中描述了一些与所使用的高级入侵手段相悖的操作安全失误,正是这些失误导致攻击者暴露了行踪。

REF7707 是一场针对南美洲某国外交部的网络间谍活动,但对其基础设施的分析显示,该活动与东南亚的受害者存在关联,这表明这可能是一场范围更广的行动。

调查还发现了在攻击中使用的另一种此前未被记录的恶意软件加载器,名为 “GuidLoader”,它能够在内存中解密并执行有效载荷。

REF7077 恶意软件事件时间线

来源:Elastic 安全公司

进一步的分析表明,攻击者通过入侵东南亚的电信和互联网基础设施提供商的端点,反复瞄准高价值机构。

此外,东南亚一所大学的面向公众的存储系统被用于托管恶意软件有效载荷,这表明该系统此前可能已被攻破,或者攻击者在供应链中建立了立足点。

Elastic 的报告 [1, 2] 底部提供了用于帮助防御者检测 “GuidLoader”“路径加载器” 和 “最终草稿” 的 YARA 规则。