来源:Elastic 安全实验室

在最近对 REF7707 入侵组织的调查中,Elastic 安全实验室发现了一个新的恶意软件家族,该家族利用微软 Outlook 的草稿功能,通过微软图形 API(Microsoft Graph API)作为隐蔽的通信渠道。这个被称为 “最终草稿(FINALDRAFT)” 的攻击后利用工具包由一个加载器、一个后门程序以及多个为高级网络间谍活动设计的子模块组成。

Elastic 团队发现了该恶意软件的 Windows 和 Linux 版本,有证据表明它经过了长期开发,并且投入了大量的工程精力。Elastic 安全实验室指出:“这些工具的完备性以及所涉及的工程水平表明,开发者组织有序。” 并补充道,“从该活动的时间跨度以及我们的监测数据来看,这很可能是一场以间谍活动为目的的行动。”

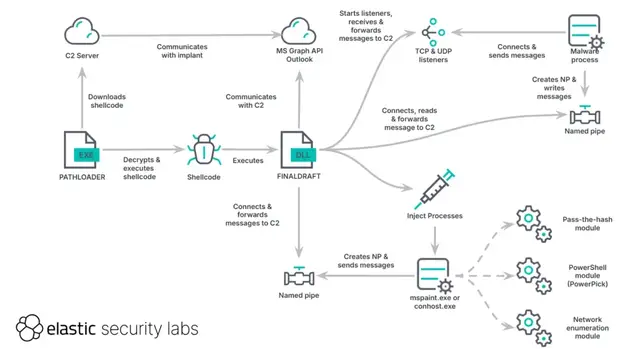

“路径加载器(PATHLOADER)” 与 “最终草稿(FINALDRAFT)” 执行流程图 | 来源:Elastic 安全实验室

“最终草稿” 恶意软件通过 “路径加载器(PATHLOADER)” 进行部署,这是一个轻量级的 Windows PE 可执行文件(206 KB),作为第一阶段加载器。它从攻击者控制的基础设施下载经过 AES 加密的外壳代码,对其进行解密,然后在内存中执行。该恶意软件通过 API 哈希、混淆和沙箱逃避技术来躲避静态分析。

Elastic 安全实验室强调了 “路径加载器” 嵌入的配置中包含两个模仿安全厂商的拼写错误域名:

1.poster.checkponit [.] com(对 Check Point 的欺骗性模仿)

2.support.fortineat [.] com(模仿 Fortinet)

这种欺骗策略旨在逃避检测,并将恶意流量与合法的安全厂商活动混在一起。

“最终草稿” 是一款用 C++ 编写的 64 位恶意软件,主要侧重于数据窃取和进程注入。它通过加载加密配置、生成会话 ID,并通过 Outlook 草稿与命令控制(C2)服务器进行交互来运行。

报告解释称:“‘最终草稿’与命令控制服务器之间通信所使用的会话 ID 是通过创建一个随机的全局唯一标识符(GUID)生成的,然后使用福勒 – 诺尔 – 沃(Fowler-Noll-Vo,FNV)哈希函数对其进行处理。”

“最终草稿” 的一个显著特点是它能够利用 Outlook 的邮件草稿作为命令控制通道。该恶意软件不进行直接的网络通信,而是:

1.如果不存在会话草稿邮件,则创建一个。

2.读取并删除攻击者生成的命令请求草稿。

3.执行命令,如进程注入、文件操作和网络代理。

4.将响应内容写为草稿邮件,确保攻击者能够在不引起警觉的情况下获取结果。

这种方法最大限度地减少了网络流量痕迹,使得传统安全解决方案更难检测到它。

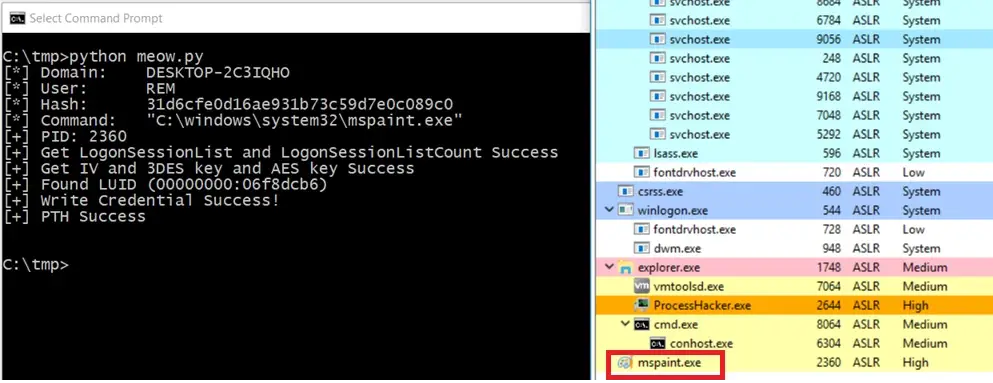

“最终草稿” 包含 37 个命令处理程序,使其能够执行进程注入、TCP/UDP 代理、文件操作和权限提升等操作。值得注意的是,该恶意软件的进程注入技术依赖于 VirtualAllocEx、WriteProcessMemory 和 RtlCreateUserThread 等 API 调用。

报告指出:“目标进程要么是作为命令参数提供的可执行文件路径,要么默认使用 mspaint.exe 或 conhost.exe 作为备用选项。”

除了在 Windows 系统上的功能外,“最终草稿” 的 ELF 版本也被发现,它支持除 Outlook 草稿之外的多种命令控制传输协议,包括:

1.HTTP/HTTPS

2.反向 UDP

3.ICMP 和绑定 TCP

4.反向 TCP 和 DNS

这表明它具有跨平台适应性,使 “最终草稿” 成为攻击者针对 Windows 和 Linux 环境的多功能工具。

Elastic 安全实验室强烈怀疑 “最终草稿” 是一场更大规模间谍活动的一部分。该恶意软件复杂的设计、持久化技术以及对隐蔽通信方法的依赖,表明其背后是一个资金雄厚且能力极强的对手。

安全研究人员敦促各组织监控 Outlook API 的活动,实施强大的端点检测解决方案,并屏蔽已知的命令控制域名,以降低风险。